OSINT et Cybersécurité - David Guillaume Deniel 10.03.2022

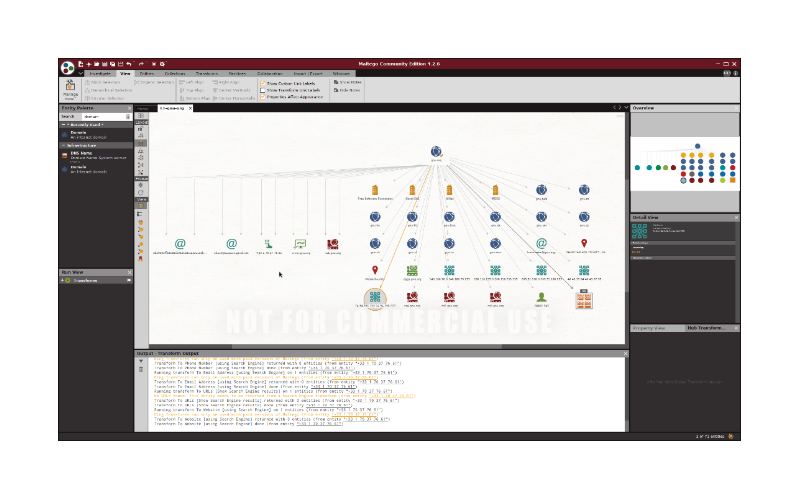

L’exemple d’un outil : Maltego

Quelle est l’utilisation de l’OSINT dans le cadre d’une attaque de Cyber Sécurité ?

Exemple 1 :

Si par exemple on souhaite réaliser une campagne d’hameçonnage ou phishing, on va rechercher si une liste d’adresses d’emails de la cible est disponible. Cette liste peut alors avoir été volée précédemment par des hackers et être en vente, ou simplement être disponible gratuitement par la maladresse d’un des employés.

Si l’attaque est une intrusion dans le réseau informatique de la cible, les recherches OSINT vont s’adapter aux types d’informations nécessaires pour le type d’intrusion. Les recherches deviennent alors plus élaborées… Et plus le niveau de défense de la cible est élevé, plus les recherches préparatoires seront aussi importantes.

Exemple 2 :

L’exemple le plus simple d’utilisation d’OSINT pour une tentative d’intrusion sur un réseau informatique d’entreprise est la recherche d’un mot de passe et d’un identifiant. Après avoir sélectionné la cible, il est recherché les extensions d’adresses emails utilisées par l’entreprise. En effet, les adresses emails sont généralement les identifiants utilises par les entreprises pour que les employés s’identifient. Lorsque ces adresse emails sont collectées on va rechercher si des employés se connectent sur des sites externes de réseaux sociaux, e-commerce… avec leur email d’entreprise.

Dans ce cas prenons un employé qui achète régulièrement des billets de trains ou d’avions, et qui se connecte par synchronisation avec son identifiant d’entreprise au site de vente de billets.

Lorsque le ou les employés sont détectés, il va être cherché si des hackers ont volé précédemment des données sur ce site de vente de billets. Lorsque la base de données ou les bases de données volées sont récupérées, on se connecte sur le site de l’entreprise et on teste si le mot de passe synchronisé et utilisé sur le site de vente de billets est bien le même que celui utilisé par le ou les employés sur le réseau de l’entreprise… Après quelques essais, il n’est donc pas étonnant de se connecter au réseau de l’entreprise en usurpant l’identité du ou des employés.

Toutes ces recherches peuvent être effectuées par un outil d’OSINT. Les données disponibles pour la cybersécurité sont nombreuses comme Nom d’utilisateur, adresse email, mot de passe, numéro de téléphone, noms de domaine, adresses IP…

Biographie

David - Guillaume DENIEL a débuté sa carrière chez KPMG France en 2001 en tant que Responsable des Innovations Métiers Informatiques. Il a ensuite travaillé avec des sociétés internationales en Europe, en Amérique du Nord et au Moyen-Orient. Depuis 2015, il s'est spécialisé dans les Cyber Tools & Cyber Arms. En 2018, Il rejoint un Think Tank Français - Liberté & Prospective - Créé sur les Questions Anti-Terrorisme & Police, il est en charge des Sujets Numériques. Il est diplômé de l'Institut Supérieur de Gestion de Paris, du Manhattan Institute of Management de New York et a étudié à Tokyo.

David - Guillaume DENIEL est joignable sur gdaviddeniel@gmail.com – ou via son profil LinkedIn - www.linkedin.com/in/davidgdeniel

Listes de quelques outils

| BlackHat | http://www.blackhat.com |

| Center for Internet Security | https://www.cisecurity.org |

| CNET Security | https://www.cnet.com/topics/security |

| Common Weakness Enumeration | http://cwe.mitre.org |

| CSO Online | https://www.csoonline.com |

| CVE Details | https://www.cvedetails.com |

| CVE MITRE | http://cve.mitre.org |

| Dark Reading | https://www.darkreading.com |

| DShield | https://dshield.org |

| Exploit Database | https://www.exploit-db.com |

| HelpNetSecurity | https://www.helpnetsecurity.com |

| Information Systems Security Association International | https://issa.site-ym.com |

| Infosec Island | http://www.infosecisland.com |

| Infosecurity Magazine | https://www.infosecurity-magazine.com |

| Krebs On Security | https://krebsonsecurity.com |

| Linux Security | http://www.linuxsecurity.com |

| McAfee Labs | https://www.mcafee.com/enterprise/en-us/threat-center/mcafee-labs.html |

| Microsoft Secure | https://www.microsoft.com/en-us/security/default.aspx |

| Naked Security | https://nakedsecurity.sophos.com |

| Network World Security | https://www.networkworld.com/category/security |

| NIST | https://csrc.nist.gov |

| Cybercercle | https://cybercercle.com/ |

| Ecole de Guerre Economique | https://www.ege.fr/actualites/ecole-de-guerre-economique-publie-la-cartographie-des-metiers-de-la-cybersecurite-2020.html |

| Agence Nationale de la Sécurité Informatique | https://www.ssi.gouv.fr |

| Espace et Cybersécurité | https://www.spacesecurity.info |

Prochaine fiche 10 Avril 2022

Accueil

Accueil