Face à la multiplication des initiatives et des acteurs dans la lutte contre les manipulations de l’information d’origine étrangère, l'adoption d'un langage commun et la capitalisation de la connaissance deviennent essentielles pour une description identique de la menace et un partage facilité des informations.

Dans ce contexte, VIGINUM, le service de vigilance et de protection contre les ingérences numériques étrangères rattaché au SGDSN, propose un nouveau guide d'utilisation d'OpenCTI. Ce document de référence vise à outiller les analystes et les organisations pour mieux structurer et partager leurs connaissances sur la menace informationnelle.

Dans ce contexte, VIGINUM, le service de vigilance et de protection contre les ingérences numériques étrangères rattaché au SGDSN, propose un nouveau guide d'utilisation d'OpenCTI. Ce document de référence vise à outiller les analystes et les organisations pour mieux structurer et partager leurs connaissances sur la menace informationnelle.

Résumé des éléments essentiels du guide VIGINUM sur OpenCTI :

Le guide VIGINUM, version 2.0 d'avril 2025, propose un cadre de référence sur la manière de capitaliser la connaissance de la menace informationnelle sur la plateforme OpenCTI. Il s'inscrit dans la continuité d'un premier guide de janvier 2024 et cherche à uniformiser les bonnes pratiques pour garantir l'exploitation durable, la compréhension et l'interopérabilité des connaissances.

La capitalisation est définie comme l'action d'identifier, modéliser et conserver la connaissance de manière structurée, pérenne et partageable. Utiliser OpenCTI pour cela permet notamment :

La capitalisation est définie comme l'action d'identifier, modéliser et conserver la connaissance de manière structurée, pérenne et partageable. Utiliser OpenCTI pour cela permet notamment :

- de minimiser la perte de connaissances critiques ;

- de standardiser la modélisation de la menace entre analystes ;

- de faciliter la recherche et l’analyse de données contextuelles et techniques ;

- d’améliorer le partage d’informations entre les acteurs impliqués dans la lutte contre les manipulations de l'information (entités gouvernementales, monde académique, médias, ONG, entreprises, etc.).

Les connaissances capitalisables peuvent provenir de sources internes (rapports d'analyse) ou externes (rapports techniques, articles de presse, déclarations officielles).

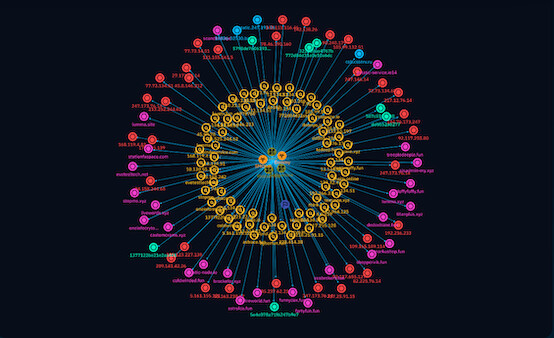

OpenCTI est une plateforme open source co-développée initialement par l'ANSSI, le CERT-EU et l'association Luatix, à laquelle l'entreprise française Filigran contribue aujourd'hui. Elle utilise le format de données STIX (Structured Threat Information eXpression), développé par l'organisation OASIS. Initialement conçu pour la Cyber Threat Intelligence (CTI), STIX est progressivement adapté à la lutte contre la manipulation de l'information (LMI). Dans OpenCTI, STIX sert à construire des graphes de connaissance où des objets (entités, observables) sont liés par des relations nommées et directionnelles ("attribué à", "cible", "utilise", etc.). Filigran a proposé des adaptations du format STIX pour les besoins spécifiques de la LMI.

Un principe clé est l'utilisation des inférences, des règles prédéfinies qui déduisent de nouvelles relations dans la base de données. Les inférences sont capitales pour retrouver facilement des liens transversaux, par exemple entre un Mode opératoire et les outils, narratifs, cibles ou éléments techniques associés.

La connaissance est capitalisée via la fonctionnalité "Rapports". La fenêtre "Aperçu" d'un rapport comprend des informations essentielles comme le nom, la description, le type, la date de publication, une référence externe (lien), le marquage (ex: TLP:CLEAR/RED), l'état de traitement et l'auteur. Des éléments optionnels comme un indice de confiance, des labels ou des référents peuvent être ajoutés. L'état de traitement permet de suivre la capitalisation (NEW, IN_PROGRESS, ANALYZED, CLOSED).

La fenêtre "Connaissance" est dédiée à la construction du graphe. L'entité centrale est la Campagne, idéalement liée à une campagne annuelle pour le suivi chronologique des activités. Autour de la Campagne, on modélise :

- L'imputation/attribution : Une Campagne ou un Mode opératoire est attribué à un Mode opératoire ou un Acteur (groupe ou individu). Il faut toujours faire apparaître l'Acteur d'origine (ex: "Acteurs Russes"). Le guide précise comment lier ou non le Mode opératoire à l'Acteur pays selon le contenu du document (éléments techniques, déclaration publique).

- Les moyens & méthodes : Ce qu'une Campagne utilise (TTPs, Canaux, Outils, Narratifs).

- Les éléments techniques (observables) : Liés à la Campagne (adresses IP, noms de domaine, URL, etc.). Des observables comme "Contenu média" (ajout Filigran) modélisent les publications, vidéos, images, etc..

- L'activité sur les réseaux sociaux : Une Campagne utilise ou amplifie des Canaux. Un Canal (ajout Filigran) représente un compte de réseau social ou un nom de domaine utilisé par un Acteur ou un Mode opératoire. Des conventions de nommage sont proposées.

- La victimologie : Ce qu'une Campagne cible (Secteurs, Pays, Événements, Individus, Organisations). L'entité Événement (ajout Filigran) décrit des événements physiques exploités (Jeux olympiques, élection, etc.). L'entité Secteur représente le ciblage d'intérêts nationaux ou de secteurs d'activités (médias, ONG, etc.).

Les liens entre entités doivent être tracés dans la bonne direction et nommés précisément pour produire des inférences. Ils doivent être étayés par les éléments du document capitalisé, notamment en renseignant les dates d'observation, l'auteur et le marquage. La datation des liens est vitale pour visualiser les chronologies, avec des règles spécifiques pour la victimologie/outils/méthodes basées sur les dates d'activité observées et l'attribution basée sur la date du document.

Des labels peuvent être ajoutés à diverses entités pour faciliter la recherche transversale sur des thèmes (élections, intelligence artificielle, Jeux Olympiques, langue, etc.).

Ce guide détaille les principales entités STIX natives utilisées (Campagne, Acteur, Mode opératoire, Individu, Organisation, Secteur, Infrastructure, Motif d'attaque, Outil) et les ajouts de Filigran (Canal, Événement, Narratif, Contenu média), fournissant des descriptions et des exemples d'utilisation. Il souligne l'importance de la standardisation des pratiques comme préalable à l'interopérabilité.

Ce guide ne se contente pas de décrire OpenCTI ; il offre une méthodologie structurée pour analyser et représenter la menace informationnelle complexe. En standardisant la manière de capitaliser la connaissance, il facilite la collaboration et l'efficacité de la lutte contre les ingérences numériques étrangères.

Si vous êtes impliqué dans l'analyse des menaces informationnelles, que vous utilisiez déjà OpenCTI ou que vous envisagiez de le faire, ce document est une ressource intéressante. Il fournit les clés pour transformer les informations brutes en une connaissance actionnable et partageable.

Des labels peuvent être ajoutés à diverses entités pour faciliter la recherche transversale sur des thèmes (élections, intelligence artificielle, Jeux Olympiques, langue, etc.).

Ce guide détaille les principales entités STIX natives utilisées (Campagne, Acteur, Mode opératoire, Individu, Organisation, Secteur, Infrastructure, Motif d'attaque, Outil) et les ajouts de Filigran (Canal, Événement, Narratif, Contenu média), fournissant des descriptions et des exemples d'utilisation. Il souligne l'importance de la standardisation des pratiques comme préalable à l'interopérabilité.

Ce guide ne se contente pas de décrire OpenCTI ; il offre une méthodologie structurée pour analyser et représenter la menace informationnelle complexe. En standardisant la manière de capitaliser la connaissance, il facilite la collaboration et l'efficacité de la lutte contre les ingérences numériques étrangères.

Si vous êtes impliqué dans l'analyse des menaces informationnelles, que vous utilisiez déjà OpenCTI ou que vous envisagiez de le faire, ce document est une ressource intéressante. Il fournit les clés pour transformer les informations brutes en une connaissance actionnable et partageable.

Télécharger le guide

Nous vous encourageons vivement à télécharger ce guide pour approfondir votre compréhension de la capitalisation de la connaissance LMI sur OpenCTI et adopter les bonnes pratiques promues par VIGINUM. C'est un pas concret vers une meilleure description et un meilleur partage de la menace informationnelle.

Accueil

Accueil